Một loại mã độc tự nhân bản mới, được đặt tên là GlassWorm, đang gây ra mối đe dọa nghiêm trọng cho cộng đồng lập trình viên khi nhắm mục tiêu vào các tiện ích mở rộng (extension) trên trình soạn thảo mã nguồn Visual Studio Code (VS Code) và OpenVSX.

Khác biệt với các loại virus máy tính thông thường, GlassWorm không chỉ giới hạn tác hại trên một máy đơn lẻ mà còn sở hữu khả năng lây lan nhanh chóng qua các hệ thống, biến máy của lập trình viên thành một công cụ bị kiểm soát từ xa mà nạn nhân hoàn toàn không hay biết.

Supply chain attack on vscode plug-ins with a chance of Solana https://t.co/RNkRS16ps1

— Benny (@rarity_garden) October 21, 2025

Chiến thuật tàng hình và cơ chế điều khiển bất khả ngăn chặn

Điểm nguy hiểm nhất của GlassWorm nằm ở kỹ thuật “tàng hình” tinh vi của nó. Mã độc được chèn vào mã nguồn dưới dạng các ký tự Unicode không hiển thị, khiến cho việc kiểm tra thủ công hay nhìn bằng mắt thường trở nên vô tác dụng, chỉ thấy những dòng trống mà không phát hiện ra mã độc.

Đọc thêm: 3 dấu hiệu ví crypto có thể đang bị hack: Lời cảnh báo giữa làn sóng tấn công blockchain

Để duy trì kênh liên lạc và nhận lệnh từ kẻ tấn công, GlassWorm đã áp dụng một phương thức phân tán và cực kỳ khó ngăn chặn. Thay vì dựa vào một máy chủ cố định dễ bị khóa, mã độc theo dõi các giao dịch trên blockchain Solana. Kẻ tấn công sẽ đính kèm một ghi chú nhỏ chứa đường dẫn tải lệnh hoặc mã độc tiếp theo vào giao dịch, và GlassWorm sẽ đọc ghi chú đó.

Thậm chí, mã độc còn sử dụng một sự kiện trên Google Calendar làm kênh dự phòng thứ hai. Việc sử dụng kết hợp giữa blockchain công khai và dịch vụ hợp pháp khiến việc phát hiện và ngắt liên lạc của mã độc trở nên gần như bất khả thi.

Mục tiêu của mã độc và tác động lây lan

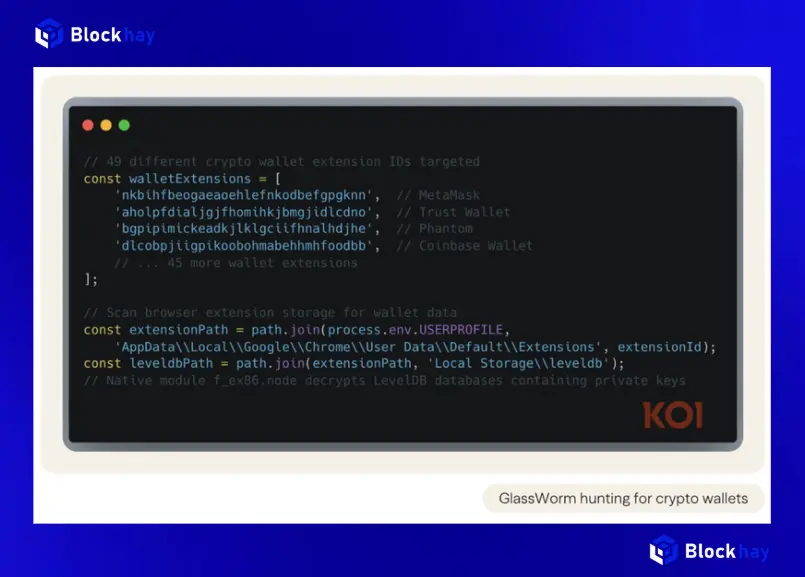

Một khi đã xâm nhập thành công, GlassWorm thực hiện nhiều hành vi nguy hiểm đồng thời. Nó tập trung đánh cắp các token và mật khẩu quan trọng dùng trong quy trình phát hành phần mềm, cũng như thông tin liên quan đến ví tiền điện tử của nạn nhân. Dữ liệu đánh cắp này sau đó được sử dụng để tấn công lan rộng, chiếm thêm tài khoản và tiện ích mở rộng khác, từ đó mở rộng phạm vi nhiễm độc trong chuỗi cung ứng phát triển.

Đọc thêm: Cảnh báo hack tiền mã hóa toàn cầu - Hàng tỷ cuộc tấn công sắp diễn ra

Bên cạnh đó, mã độc này còn lén lút cài đặt phần mềm điều khiển từ xa, cho phép kẻ tấn công kiểm soát máy tính của lập trình viên một cách “vô hình”, biến máy nạn nhân thành một proxy để che giấu các hành vi phạm pháp của chúng. Cơ chế nhận lệnh và cập nhật thông qua mạng phân tán và kết nối ngang hàng càng làm tăng khả năng chống chịu và khiến việc vô hiệu hóa GlassWorm trở nên vô cùng khó khăn.

Tính đến thời điểm bị phát hiện, ước tính khoảng 35.800 tiện ích mở rộng đã bị nhiễm mã độc, với hàng chục nghìn lượt cài đặt bị ảnh hưởng. Giới chuyên gia cảnh báo rằng sự kết hợp giữa mã “vô hình”, kênh điều khiển dựa trên blockchain/dịch vụ hợp pháp và khả năng tự lây lan đã biến GlassWorm thành một mối đe dọa đặc biệt nguy hiểm. Chỉ một máy bị nhiễm cũng có thể mở đường cho kẻ tấn công xâm nhập sâu vào mạng nội bộ hoặc rút tiền từ ví điện tử mà người dùng không hề hay biết.

Khuyến nghị khẩn cấp cho cộng đồng lập trình viên

Các chuyên gia an ninh mạng đang khuyến nghị cộng đồng lập trình viên sử dụng VS Code hoặc các tiện ích mở rộng trên OpenVSX cần hành động khẩn cấp để tự bảo vệ mình:

- Gỡ bỏ và ngắt kết nối: Lập tức gỡ bỏ mọi tiện ích mở rộng lạ hoặc ít sử dụng. Tắt chế độ tự động cập nhật tiện ích để ngăn việc cài đặt các phiên bản đã bị nhiễm độc. Nếu nghi ngờ đã nhiễm mã độc, ngắt kết nối Internet ngay lập tức để chặn kênh điều khiển của kẻ tấn công.

- Tăng cường bảo mật tài khoản: Thay đổi toàn bộ mật khẩu và token làm việc (như GitHub, NPM, GitLab) và bắt buộc kích hoạt xác thực hai lớp (MFA) cho tất cả các tài khoản.

- Hành động quyết liệt: Bất kỳ dấu hiệu bất thường nào như máy chạy chậm, quạt kêu liên tục, hoặc lưu lượng mạng gửi dữ liệu lớn khi không sử dụng, đều cần được xem là cảnh báo đỏ. Trong trường hợp này, việc sao lưu dữ liệu quan trọng và cài đặt lại hệ điều hành là biện pháp an toàn triệt để nhất được khuyến nghị.