Thủ đoạn lừa đảo được hé lộ

Một sự kiện chưa từng có tiền lệ đã chấn động cộng đồng an ninh mạng toàn cầu khi một nguồn tin bí mật đã thành công xâm nhập vào thiết bị của một chuyên gia công nghệ thông tin Triều Tiên.

Vụ việc không chỉ phơi bày những lỗ hổng bảo mật nghiêm trọng trong các công ty quốc tế mà còn hé lộ một "cẩm nang" chi tiết và đầy đủ về cách một nhóm nhỏ làm việc từ xa, giả mạo danh tính để lừa đảo, chiếm đoạt hàng triệu đô la, tài trợ cho các chương trình vũ khí của chính phủ.

Đây không phải là câu chuyện về những tin tặc huyền thoại tấn công hệ thống chính phủ, mà là một câu chuyện đáng sợ hơn về một đội ngũ "nhân viên" từ xa, giả danh, đang từng bước len lỏi vào các dự án công nghệ của thế giới.

Đọc thêm: Kaito bị cáo buộc "tiếp tay" thổi phồng số liệu người dùng

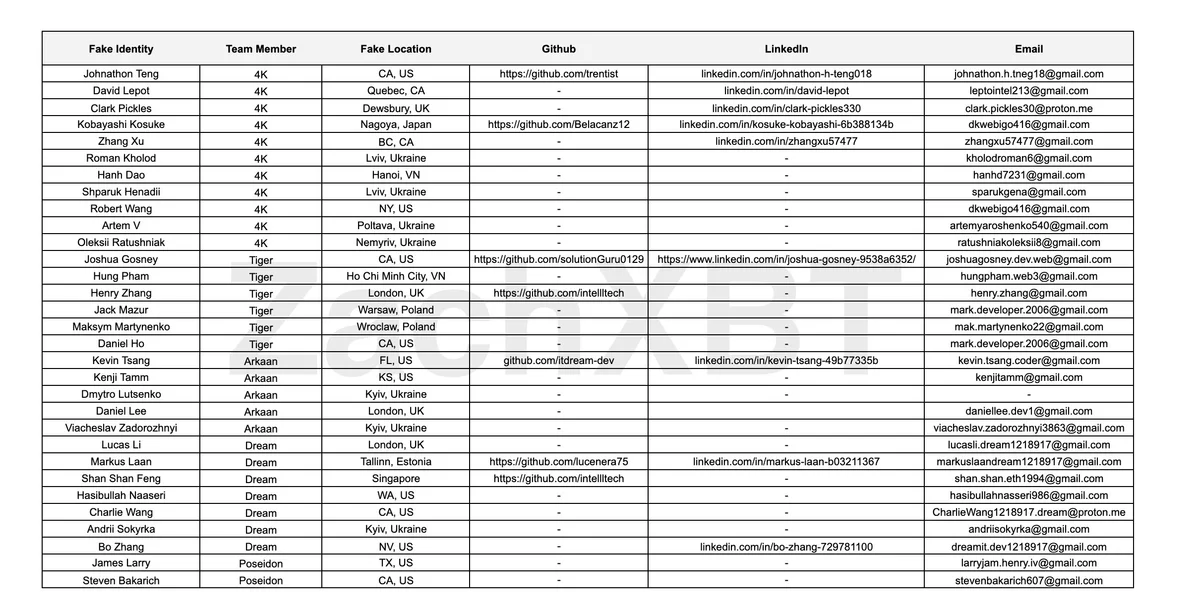

Danh sách các danh tính giả mạo của nhóm hacker Triều Tiên.

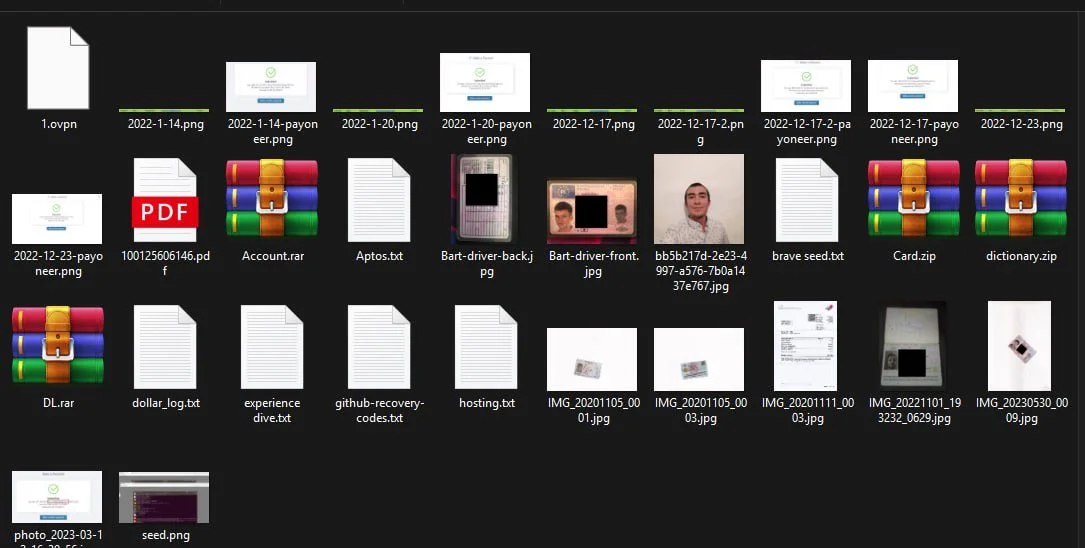

Các tệp tin liên quan đến nhóm hacker Triều Tiên.

Bộ máy lừa đảo

Từng tệp dữ liệu được khai thác từ thiết bị đã vẽ nên một bức tranh hoàn chỉnh về một bộ máy lừa đảo được tổ chức vô cùng chặt chẽ. Hàng loạt tệp tin được lưu trữ trên Google Drive cho thấy nhóm đã xây dựng một kế hoạch chi tiết, từ các báo cáo công việc hàng ngày, hàng tuần cho đến lịch họp, lịch phỏng vấn và chiến lược dài hạn.

Tất cả đều được quản lý một cách khoa học, với các thành viên nhóm làm việc cùng nhau một cách có hệ thống, phối hợp nhịp nhàng thông qua các kênh liên lạc nội bộ, chủ yếu là tiếng Anh. Đây không phải là một nhóm tin tặc nghiệp dư, mà là một đội ngũ được huấn luyện bài bản, có kỷ luật cao, hoạt động với mục tiêu duy nhất là thu lợi nhuận.

Các tệp tin trên Google Drive được phát hiện và công bố.

Chiến thuật ngụy trang

Để thực hiện kế hoạch, nhóm này đã tạo ra một mạng lưới danh tính giả khổng lồ. Chỉ với 5 thành viên, họ đã vận hành hơn 30 danh tính khác nhau, trải dài khắp các thành phố lớn trên thế giới, từ California, Quebec, London cho đến Tokyo.

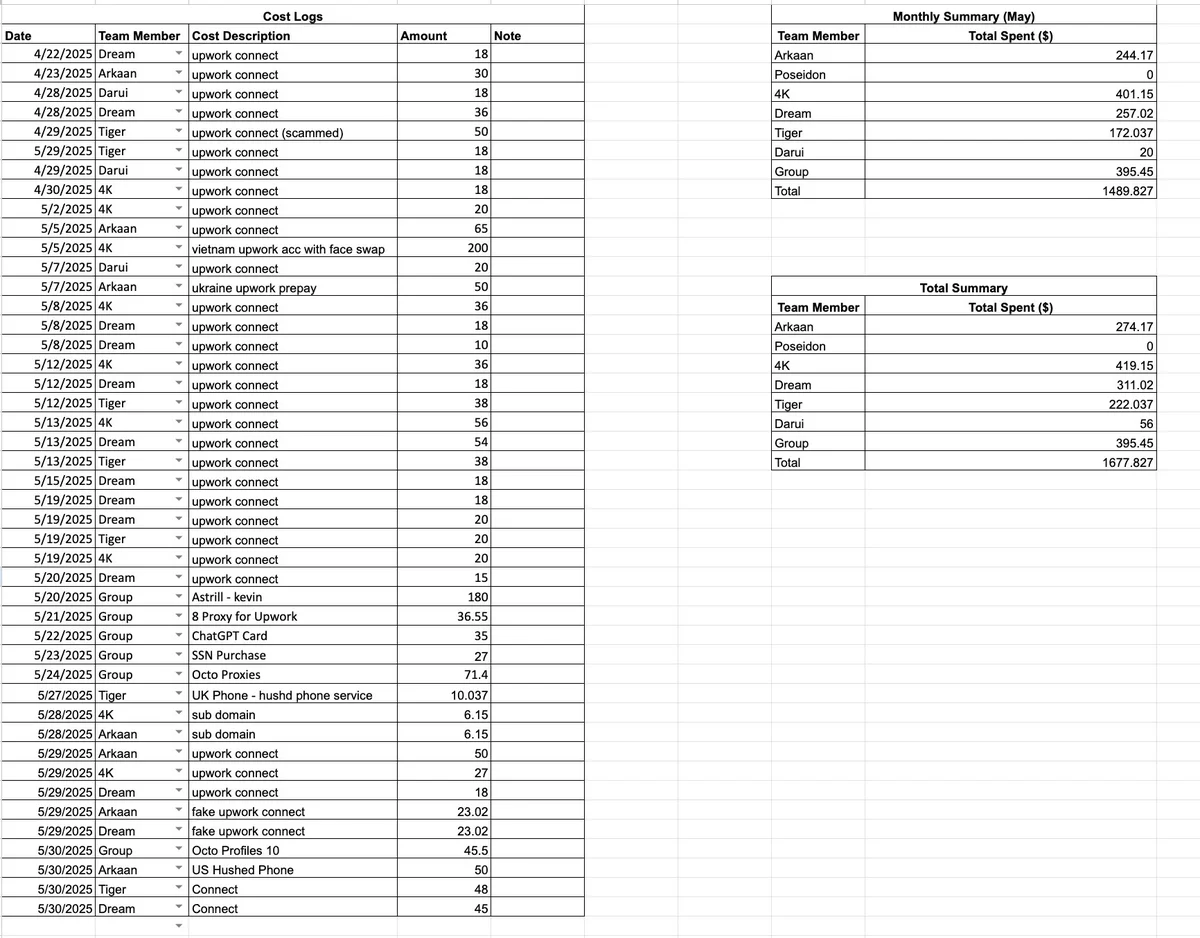

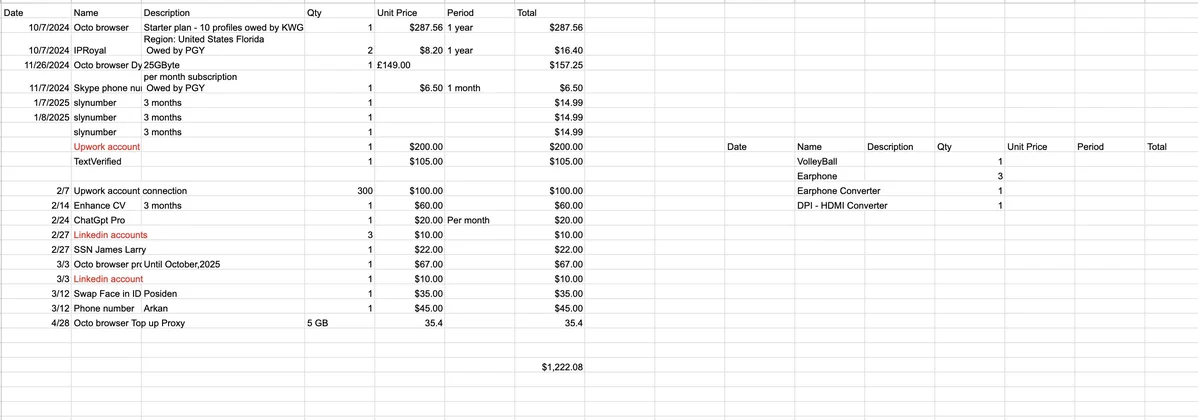

Mỗi danh tính đều được trang bị đầy đủ "giấy tờ" cần thiết, bao gồm các tài khoản GitHub, LinkedIn và thậm chí là các giấy tờ tùy thân của chính phủ giả mạo. Một bảng tính chi phí được tìm thấy trong thiết bị đã minh chứng cho sự đầu tư nghiêm túc của họ vào chiến dịch này, liệt kê chi tiết các khoản tiền đã dùng để mua số an sinh xã hội (SSNs) giả, thuê số điện thoại ảo, đăng ký các dịch vụ AI và thậm chí là chi phí thuê máy tính có IP thật để phục vụ cho công việc từ xa.

Mỗi danh tính là một vỏ bọc được xây dựng tỉ mỉ, giúp họ dễ dàng vượt qua các vòng sàng lọc ban đầu của nhà tuyển dụng.

Danh sách về các tài khoản được nhóm hacker Triều Tiên thuê để "qua mặt" các nhà tuyển dụng.

Lần theo dấu vết tội phạm

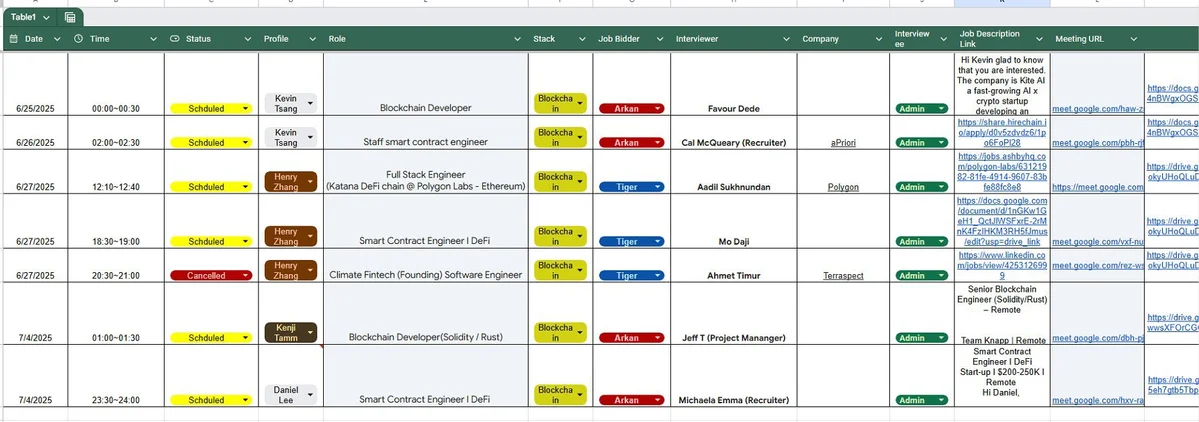

Quá trình tuyển dụng của nhóm cũng được lên kế hoạch một cách cẩn trọng. Các tài liệu đã hé lộ một kịch bản phỏng vấn chi tiết dành cho một trong các danh tính giả, "Henry Zhang". Kịch bản này bao gồm các câu trả lời đã được soạn sẵn cho các câu hỏi phổ biến như "Bạn đang sống ở đâu?", "Bạn đã sống ở đó bao lâu?", và "Múi giờ của bạn là gì?".

Các kịch bản phỏng vấn liên quan đến cái tên Henry Zhang.

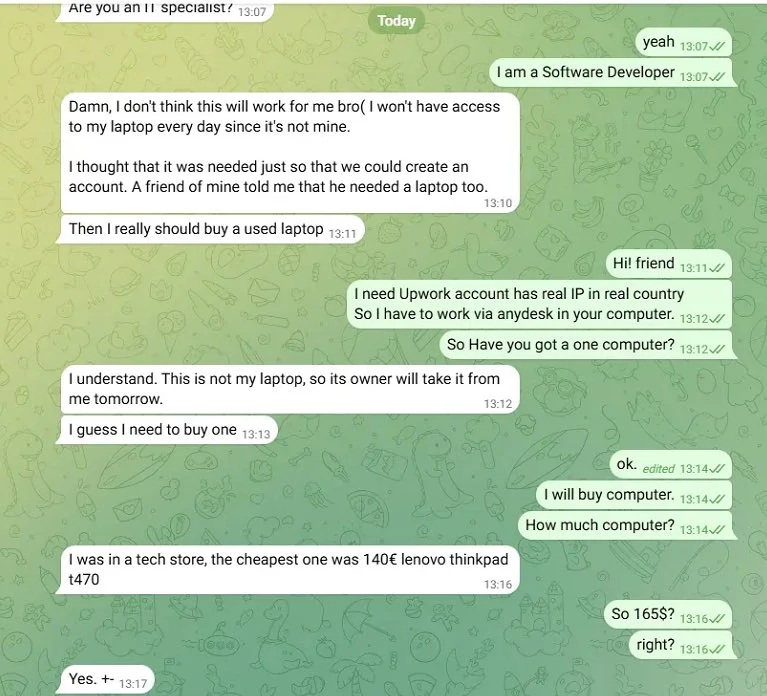

Thậm chí, một đoạn chat Telegram đã cho thấy họ thảo luận về việc mua một chiếc máy tính vật lý với địa chỉ IP thật và sử dụng các phần mềm điều khiển từ xa như AnyDesk để làm việc. Điều này không chỉ giúp che giấu vị trí địa lý của nhóm mà còn khiến các công ty lầm tưởng rằng họ đang làm việc ngay tại quốc gia mà công ty đang hoạt động.

Các tin nhắn Telegram về việc mua máy tính có IP ảo.

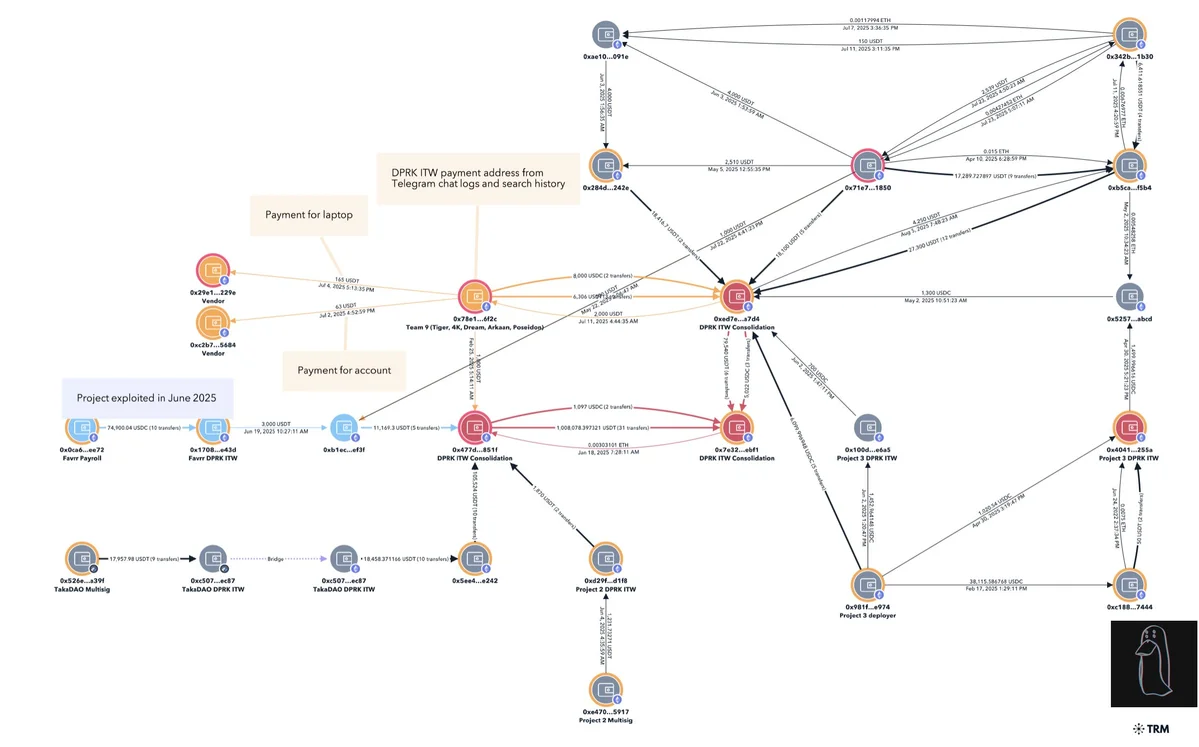

Một trong những phát hiện đáng chú ý nhất là dấu vết về hoạt động tài chính bất hợp pháp của nhóm. Phân tích blockchain đã chỉ ra một địa chỉ ví cụ thể là 0x78e1a..., được sử dụng để gửi và nhận nhiều khoản thanh toán. Địa chỉ này có mối liên hệ trực tiếp đến một vụ khai thác lỗ hổng trị giá 680.000 USD vào tháng 6 năm 2025, được biết đến với tên gọi Favrr exploit.

Thông qua phân tích chuyên sâu hơn, các nhà điều tra đã có thể liên kết địa chỉ ví này với nhiều dự án và tài khoản khác, vẽ ra một mạng lưới tài chính phức tạp nhằm lừa đảo và rửa tiền. Bên cạnh đó, các chuyên gia còn phát hiện nhóm đã sử dụng dịch vụ Payoneer để chuyển đổi tiền lương nhận được từ các công việc sang tiền mã hóa, cho thấy một quy trình hoàn chỉnh từ lừa đảo đến rửa tiền.

Phân tích blockchain về hoạt động tài chính bất hợp pháp của nhóm hacker Triều Tiên. Ảnh: ZachXBT

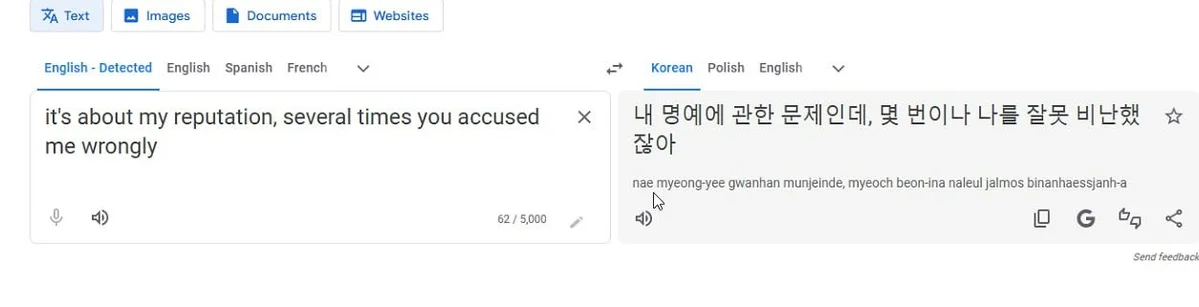

Tuy nhiên, điểm yếu của họ lại nằm ở những chi tiết nhỏ nhặt nhất. Câu hỏi "Làm sao biết họ là người Triều Tiên?" đã được trả lời bằng một bằng chứng bất ngờ: lịch sử trình duyệt. Phân tích dữ liệu tìm kiếm cho thấy họ thường xuyên sử dụng Google Dịch để dịch các cụm từ sang tiếng Hàn, với địa chỉ IP truy cập từ Nga.

Chi tiết tưởng chừng vô hại này lại trở thành "bằng chứng cuối cùng" củng cố kết luận về nguồn gốc của nhóm tin tặc. Nó cũng cho thấy một thực tế rằng, dù có chuẩn bị kỹ lưỡng đến đâu, những sai lầm nhỏ nhất của con người vẫn là thứ khó che giấu nhất.

Nhóm hacker Triều Tiên để lộ danh tính khi sử dụng Google dịch.

Lời cảnh báo đến toàn cầu

Vụ việc đã gióng lên một hồi chuông cảnh tỉnh cho các tổ chức tài chính và công ty công nghệ trên toàn cầu. Các chuyên gia an ninh mạng nhấn mạnh rằng các chuyên gia CNTT Triều Tiên không phải là những kẻ quá tinh vi về mặt kỹ thuật, nhưng sự nguy hiểm của họ lại nằm ở tính kiên trì và số lượng lớn, liên tục tấn công vào thị trường việc làm từ xa.

Thách thức lớn nhất trong việc chống lại mối đe dọa này chính là sự thiếu hợp tác giữa các công ty tư nhân và khu vực công. Một số đội ngũ tuyển dụng khi được cảnh báo về những dấu hiệu đáng ngờ còn tỏ ra bất hợp tác, tạo điều kiện cho các tin tặc tiếp tục hoành hành.

Vụ việc này là một lời nhắc nhở đau đớn rằng trong kỷ nguyên làm việc từ xa, mối đe dọa lớn nhất có thể không đến từ một cuộc tấn công mạng quy mô lớn, mà lại nằm ngay trong một bản CV tưởng chừng vô hại.

Ghi chú: Bài viết trên đã được soạn thảo lại từ nguồn tài liệu của tài khoản @zachxbt trên mạng xã hội X nhằm cung cấp đến độc giả độ chính xác của thông tin cao nhất.

Đọc thêm: Thám tử ZachXBT tố sàn giao dịch Kucoin tiếp tay cho tội phạm rửa tiền